Estratégias de zero trust para segurança física

Saiba tudo sobre a segurança zero trust e como você pode estender as práticas recomendadas em sua implementação de segurança física.

A pesquisa 2024 State of Adoption Survey constatou que 63% das organizações em todo o mundo implementaram total ou parcialmente uma estratégia zero trust. E mais da metade delas está fazendo isso porque agora é considerada uma prática recomendada da indústria. Mas o que significa zero trust? E como funciona a segurança zero trust?

Continue lendo para saber mais sobre a abordagem zero trust em relação à segurança e como escolher fornecedores de tecnologia que oferecem suporte a esses objetivos.

GUIA

Por que o zero trust é necessário hoje?

A maioria das equipes de tecnologia da informação (TI) e de operações de segurança (SecOps) dirá que os modelos de segurança de rede mais antigos, criados com base na ideia de que "interno significa confiança", não funcionam mais.

Nos últimos anos, muitos aprenderam essa lição da maneira mais difícil. Colocar uma barreira digital em torno dos ativos não se sustenta mais em um ambiente moderno. Isso ocorre porque os agentes de ameaças estão inevitavelmente encontrando maneiras novas e sofisticadas de penetrar nas defesas de perímetro.

As ameaças internas também estão se tornando um problema maior. No relatório IT and Security Convergence, 31% dos usuários finais indicaram que sua organização foi alvo de criminosos cibernéticos no ano passado.

Nos últimos anos, houve também uma explosão na modalidade de trabalho remoto, em computação na nuvem e nos dispositivos endpoint que exigem acesso a aplicações de fora das redes corporativas. A realidade é que os perímetros de rede claramente definidos não existem mais em nosso mundo conectado digitalmente. Por todos esses motivos, as estratégias de zero trust estão se tornando a opção mais utilizada quando se tenta reduzir os riscos cibernéticos.

O que é zero trust?

Zero trust, também conhecida como segurança zero trust e arquitetura zero trust, ou confiança zero, é uma estrutura de segurança criada com base no princípio de nunca confiar e sempre verificar. Significa que dispositivos e indivíduos, dentro ou fora da rede corporativa, nunca devem ser confiáveis por padrão.

Em vez disso, a confiança é avaliada e verificada com base em cada transação. Toda interação precisa ser autenticada, autorizada e validada antes de receber acesso às aplicações e dados da rede. Normalmente, isso se baseia em uma combinação de identidade e outros atributos, como geolocalização, hora e data, e outros contextos relevantes para postura de segurança.

Mesmo depois que um dispositivo ou indivíduo é verificado, o acesso só é concedido a um recurso específico. Aplicar acesso limitado ou apenas o suficiente é um princípio fundamental da arquitetura zero trust. Além disso, ele minimiza o movimento lateral leste-oeste na rede por meio da segmentação de recursos.

Com uma estratégia zero trust, a verificação contínua também é uma necessidade. Isso garante que, se determinados atributos individuais ou do dispositivo forem alterados, o acesso poderá ser imediatamente revogado.

Quais são os principais pilares da segurança zero trust?

Está se perguntando como projetar e implementar uma arquitetura zero trust? Siga estes sete pilares fundamentais para alcançar zero trust em sua organização:

Identidade do usuário |

Verifique e valide a identidade e os atributos dos usuários antes de conceder-lhes acesso às aplicações ou recursos. Limite o acesso dos usuários apenas aos dados e recursos específicos de que precisam para realizar seu trabalho, de acordo com as políticas de acesso. Isso normalmente envolve o uso de ferramentas de segurança, como sistemas de gerenciamento de identidade e acesso (IAM) e várias formas de autenticação e autorização.

Dispositivo |

Identifique, valide e autorize qualquer dispositivo que esteja tentando se conectar aos recursos da empresa para garantir a confiança. Limite o acesso aos dados de cada dispositivo, conforme necessário. Mantenha inventários atualizados de todos os dispositivos endpoint autorizados e certifique-se de que todos os dispositivos estejam em total compliance com as melhores práticas de cybersecurity antes da implementação.

Aplicação e carga de trabalho |

Suponha que todos as aplicações, processos digitais e outros recursos de TI não sejam implicitamente confiáveis. Considere a autorização dinâmica e a validação contínua para fortalecer todas as cargas de trabalho. Aplique medidas robustas e abrangentes de cybersecurity para identificar adulteração, comportamento incomum ou acesso não autorizado a cargas de trabalho e aplicações.

Dados |

Categorize os dados e aplique políticas de controle de acesso direcionadas e medidas de segurança para se proteger contra violações de dados. Proteja os dados em trânsito, em uso e em repouso usando camadas de criptografia e autorização. Selecione cuidadosamente os locais de armazenamento do data center e monitore continuamente o processamento de dados para identificar atividades incomuns ou vazamentos de dados.

Ambiente de rede |

Implemente a microssegmentação para restringir a disseminação de ameaças. Divida as redes em segmentos menores e em contêineres que possam ser controlados e monitorados de perto usando medidas e políticas de segurança granulares. Isole recursos confidenciais para minimizar a chance de acesso não autorizado.

Automação e orquestração |

Gerencie e aplique de forma centralizada toda a estratégia de zero trust em toda a organização. Considere a automação para validar e manter todas as políticas de segurança configuradas e mantidas da mesma forma na LAN, WAN, WAN sem fio e nos data centers. Certifique-se de que todos os usuários, dispositivos e aplicações estejam sujeitos aos mesmos controles.

Visibilidade e analíticos |

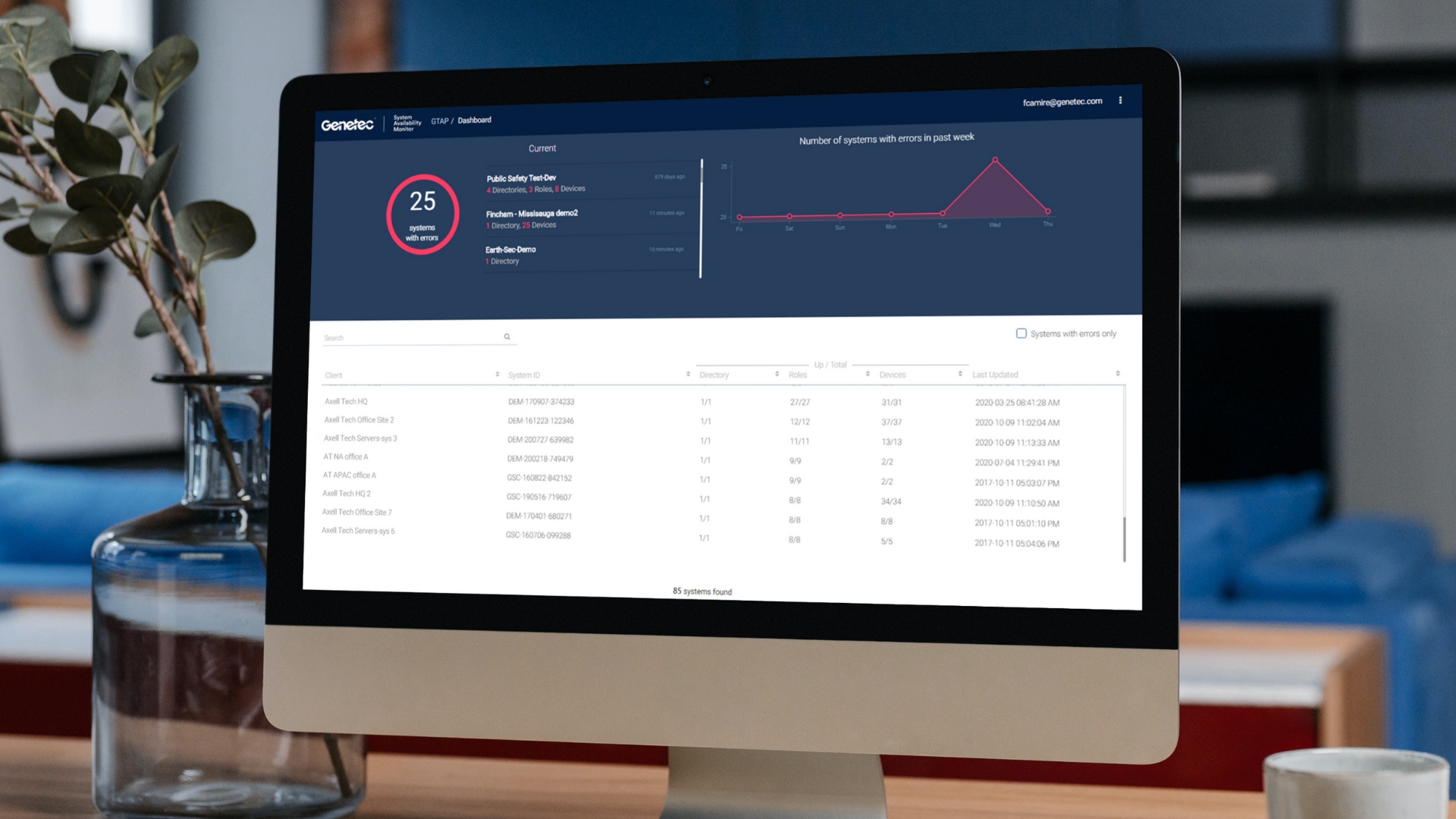

Certifique-se de que todos os processos de segurança zero trust - sejam eles de microssegmentação, autorização, criptografia, cargas de trabalho de aplicações ou processamento de dados - estejam sendo monitorados e gerenciados continuamente. Usando ferramentas inteligentes e analíticos que automatizam a detecção de ameaças, aprimoram a visibilidade em toda a empresa e fornecem notificações em tempo real para uma redução mais rápida dos riscos.

BLOG

A importância de escolher parceiros que implementem a zero trust

Uma abordagem zero trust não deve se limitar à sua própria organização. Também deve se estender por todo o ecossistema de sua supply chain. Por isso, é fundamental escolher provedores que priorizem uma arquitetura zero trust tanto quanto você.

Se estiver considerando soluções na nuvem ou nuvem híbrida, lembre-se de como zero trust influencia as operações e o design do produto do fornecedor de tecnologia. Por padrão, os fornecedores devem considerar a rede do data center desprotegida e implementar protocolos que suportem uma estratégia zero trust.

CHECKLIST

Por exemplo, os fornecedores podem oferecer uma ampla microssegmentação entre os recursos, juntamente com controles de segurança granulares e autenticação contínua. Isso significa separar as cargas de trabalho da rede em segmentos menores para monitorar minuciosamente o tráfego em cada segmento e restringir a propagação de ameaças laterais.

Outro fator que seu fornecedor pode considerar é garantir que as informações sejam distribuídas em repositórios independentes e de forma fragmentada. Isso elimina os riscos de ataques a um repositório central de dados. Todos os dados transmitidos e recebidos podem ser totalmente criptografados e assinados digitalmente para que o serviço de nuvem tenha acesso apenas aos dados mínimos necessários para executar essa tarefa.

Uma solução na nuvem pode vir com ferramentas de monitoramento de integridade, alertando-o automaticamente sobre as vulnerabilidades à medida que elas surgem. Isso pode incluir widgets de cybersecurity que fornecem recomendações específicas para aprimorar sua postura de cybersecurity.

Sua diligência prévia também pode incluir a verificação dos padrões de compliance e certificações do fornecedor. Isso deve envolver a verificação se suas práticas e soluções foram validadas por auditorias de terceiros e associações de compliance credenciadas. Tudo isso ajuda a garantir que a confiança seja garantida e continuamente reavaliada - um princípio fundamental de zero trust.