Aufrechterhaltung einer robusten Cybersicherheitsstrategie

Sind Sie auf der Suche nach Tools für die Implementierung und Aufrechterhaltung einer robusten Cybersicherheitsstrategie? Dann sollten Sie unseren Blogbeitrag lesen.

Wussten Sie schon, dass die weltweiten Kosten für Cyberkriminalität bis 2025 voraussichtlich bei 10,5 Billionen US-Dollar pro Jahr liegen werden?

Cybersecurity Almanac von Cisco/Cybersecurity Ventures 2020 zufolge ist das weitaus mehr als der Schaden, der in einem Jahr durch Naturkatastrophen verursacht wird, und profitabler als der weltweite Handel mit allen wichtigen illegalen Drogen zusammen.

Um Sie bei der Abwehr von Cyberangriffen zu unterstützen, haben wir in unserem letzten Beitrag die zehn Best Practices für Cybersicherheit präsentiert.

Hier gehen wir auf einige wichtige Tools und Ressourcen für die Aufrechterhaltung einer robusten Cybersicherheitsstrategie ein.

Integrierte Automatisierungstools

Cybersicherheit ist heutzutage nur eine von vielen Herausforderungen. Sie können sich das Leben erleichtern, indem Sie sich für Lösungen entscheiden, die Ihnen helfen, die Wartung und Zustandsüberwachung zu automatisieren, um über mögliche Schwachstellen auf dem Laufenden zu bleiben.

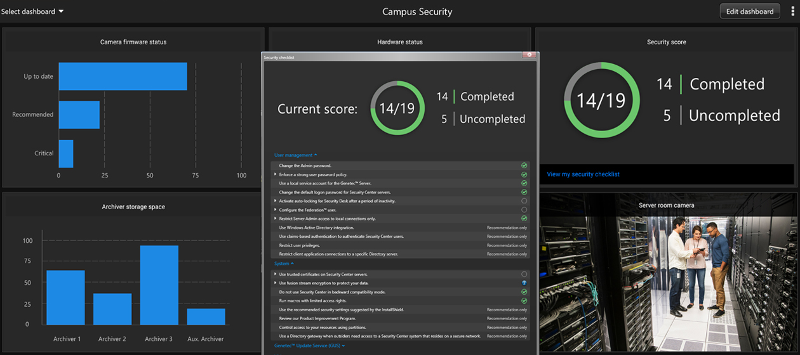

Anstatt das Risiko von möglicherweise falschen und unvollständigen Selbstbewertungen einzugehen, können Sie mit einer für Cybersicherheit entwickelten Sicherheitsplattform Zeit sparen. Dank der Sicherheitsplattform werden Sie informiert, was passiert und was getan werden muss, um Best Practices einzuhalten. Hier sind zum Beispiel einige Features, die wir entwickelt und unseren Kunden zur Verfügung gestellt haben:

Der System Availability Monitor (SAM) arbeitet im Hintergrund und überwacht den Status und den Zustand aller Komponenten in Ihrem System. Das heißt, sobald eine Kamera offline ist, werden Sie vom SAM darüber informiert.

Der Genetec Update Service (GUS) informiert Sie über alle neuen Produktupdates. Das heißt, sobald neue Funktionen oder Problembehebungen veröffentlicht werden, können Sie automatisch Updates im Hintergrund herunterladen und wie geplant oder zu einem passenden Zeitpunkt installieren.

Das neue Security Score-Widget verfolgt automatisch die Sicherheit Ihres Systems in Echtzeit und hält Sie fortlaufend über den Zustand auf dem Laufenden. Hierfür legt es Richtlinien fest und überwacht dann, ob die verschiedenen Elemente Ihres Systems damit übereinstimmen. Alle Informationen sind auf einer Seite zusammengefasst, sodass Sie genau wissen, was Sie zur Verbesserung Ihres Ergebnisses tun müssen.

Die Vorteile von Cloudlösungen

Führende Cloud-Services verfügen über zahlreiche voranstehend beschriebene integrierte Sicherheitsmechanismen und teilweise sogar noch mehr. So sind beispielsweise Cloud-Services-Anbieter für Systemupdates zuständig.

Gute Anbieter für Cloud-Services übernehmen auch Verantwortung für die Risiken und investieren viel Geld und viele Ressourcen in die Stärkung ihrer Sicherheit. Sie setzen globale Teams ein, die sich und um die Uhr mit der Bekämpfung von Cyberbedrohungen befassen. Sie integrieren obligatorische Sicherheitsanforderungen in jede Phase der Plattformentwicklung und halten in ihren Rechenzentren höchste Sicherheitsstandards ein.

Wenn Sie sich für Cloud-Services entscheiden, geben Sie im Grunde einen Großteil der mit einer guten Cybersicherheitsstrategie verbundenen Risiken und Kosten an den Anbieter ab.

Lesen Sie die Leitfäden der Anbieter zur Absicherung

Es ist möglicherweise nicht ganz einfach, den Überblick über alle verfügbaren Cybersicherheitsmaßnahmen zu behalten. Aus diesem Grund bieten die meisten führenden Anbieter von Sicherheitslösungen ihren Kunden Leitfäden zur Absicherung an.

Diese Leitfäden enthalten konkrete Empfehlungen für die Sicherstellung der Systemsicherheit. Sie wecken nicht nur Bewusstsein für die Bedrohungsszenarien, sondern informieren Kunden auch über einfache und erweiterte Sicherheitsfunktionen, um Schwachstellen zu minimieren und die Systemsicherheit zu erhalten.

Auswahl eines vertrauenswürdigen Anbieters

Eine dauerhafte Cybersicherheitsstrategie erfordert kontinuierliche Anstrengungen und ist von Ihnen alleine nicht zu bewältigen. Wir geben demnächst einige wichtige Tipps für die Auswahl eines Anbieters, dem Sie vertrauen können.

In der Zwischenzeit schauen Sie sich unsere Tipps zur Aufrechterhaltung einer starken Cybersicherheitsstrategie an.