Estrategias de confianza cero para la seguridad electrónica

Aprende todo sobre la seguridad de confianza cero y cómo puedes extender las mejores prácticas a tu implementación de seguridad electrónica.

La Encuesta sobre el Estado de Adopción de 2024 reveló que el 63% de las organizaciones de todo el mundo han implementado total o parcialmente una estrategia de confianza cero. Más de la mitad de ellas lo hacen porque ahora se considera una de las mejores prácticas de la industria. Sin embargo, ¿qué significa confianza cero? ¿Y cómo funciona la seguridad de confianza cero?

Continúa leyendo para saber más sobre el enfoque de la seguridad basado en la confianza cero y cómo elegir proveedores de tecnología que respalden estos objetivos.

GUÍA

¿Por qué se exige hoy confianza cero?

La mayoría de los equipos de tecnologías de la información (TI) y operaciones de seguridad (SecOps) te dirán que ya no funcionan los antiguos modelos de seguridad de redes que se basaban en la idea de que "si está adentro significa que es confiable".

En los últimos años, muchos han aprendido esta lección de la forma más difícil. Poner una barrera digital alrededor de los activos ya no sirve en un entorno moderno. Esto se debe a que los actores de amenazas están encontrando inevitablemente nuevas y sofisticadas formas de penetrar las defensas perimetrales.

Las amenazas internas también se están convirtiendo en un problema cada vez mayor. En el reporte IT and Security Convergence, el 31% de los usuarios finales indicaron que su organización fue objetivo de los ciberdelincuentes el año pasado.

En los últimos años, también se ha producido una explosión del trabajo remoto, la computación en nube y los dispositivos de punto final que requieren acceso a aplicaciones desde fuera de las redes corporativas. La realidad es que ya no existen perímetros de red claramente definidos en nuestro mundo digitalmente conectado. Por todas estas razones, las estrategias de confianza cero se están convirtiendo en las preferidas a la hora de intentar mitigar los riesgos cibernéticos.

¿Qué es la confianza cero?

La confianza cero, también conocida como seguridad de confianza cero y arquitectura de confianza cero, es un marco de seguridad basado en el principio de no confiar nunca y verificar siempre. Esto significa que los dispositivos y las personas, estén o no dentro de la red corporativa, nunca deben ser de confianza por defecto.

Por el contrario, la confianza se evalúa y verifica en cada transacción. Cada interacción debe ser autenticada, autorizada y validada antes de concederle acceso a las aplicaciones y datos de la red. Esto se basa normalmente en una combinación de identidad y otros atributos como la geolocalización, la hora y la fecha, y otros contextos relevantes de la postura de seguridad.

Incluso después de verificar un dispositivo o una persona, el acceso sólo se concede a un recurso específico. El uso del acceso limitado, o acceso justo, es un principio básico de la arquitectura de confianza cero. Además, minimiza los movimientos laterales de este a oeste a través de la red mediante la segmentación de recursos.

En una estrategia de confianza cero, la verificación continua también es imprescindible. Esto garantiza que si cambian ciertos atributos del dispositivo o de un individuo, el acceso pueda revocarse inmediatamente.

¿Cuáles son los principales pilares de la seguridad de confianza cero?

¿Te preguntas cómo diseñar e implementar una arquitectura de confianza cero? Sigue estos siete pilares básicos para lograr la confianza cero en tu organización:

Identidad de usuario |

Verifica y valida la identidad y los atributos de los usuarios antes de concederles acceso a las aplicaciones o los recursos. Limita el acceso de los usuarios únicamente a los datos y recursos específicos que necesitan para realizar su trabajo, de acuerdo con las políticas de acceso. Esto suele implicar el uso de herramientas de seguridad como los sistemas de gestión de identidades y accesos (IAM) y múltiples formas de autenticación y autorización.

Dispositivo |

Identifica, valida y autoriza cualquier dispositivo que intente conectarse a los recursos de la empresa para garantizar la confianza. Limita el acceso a los datos de cada dispositivo según sea necesario. Mantén inventarios actualizados de todos los dispositivos de punto final autorizados y asegúrate de que todos los dispositivos cumplen plenamente las prácticas recomendadas de ciberseguridad antes de su implementación.

Aplicación y carga de trabajo |

Asume que todas las aplicaciones, procesos digitales y otros recursos informáticos no son implícitamente confiables. Considera la autorización dinámica y la validación continua para fortificar todas las cargas de trabajo. Aplica medidas de ciberseguridad sólidas y exhaustivas para identificar alteraciones, comportamientos inusuales o accesos no autorizados en todas las cargas de trabajo y aplicaciones.

Datos |

Clasifica los datos y aplica políticas de control de acceso y medidas de seguridad específicas para protegerlos de las filtraciones de datos. Protege los datos en tránsito, en uso y en reposo mediante capas de encriptación y autorización. Selecciona cuidadosamente las ubicaciones de almacenamiento de los centros de datos y supervisa continuamente el procesamiento de datos para identificar actividades inusuales o filtraciones de datos.

Entorno de red |

Implementa la microsegmentación para restringir la propagación de amenazas. Divide las redes en segmentos más pequeños y contenedores que puedan controlarse y supervisarse estrechamente mediante medidas y políticas de seguridad granulares. Aísla los recursos sensibles para minimizar la posibilidad de acceso no autorizado.

Automatización y orquestación |

Gestiona y aplica de forma centralizada toda la estrategia de confianza cero en toda la organización. Considera la automatización para validar y mantener que todas las políticas de seguridad estén configuradas y se mantengan de la misma manera en la LAN, WAN, WAN inalámbrica y en todos los centros de datos. Asegúrate de que todos los usuarios, dispositivos y aplicaciones estén sujetos a los mismos controles.

Visibilidad y analíticas |

Asegúrate de que todos los procesos de seguridad de confianza cero, ya sea la microsegmentación, la autorización, la encriptación, las cargas de trabajo de las aplicaciones o el procesamiento de datos, se supervisen y gestionen continuamente. Las herramientas y analíticas inteligentes que automatizan la detección de amenazas mejoran la visibilidad en toda la empresa y proporcionan notificaciones en tiempo real para mitigar los riesgos con mayor rapidez.

BLOG

La importancia de elegir socios que apliquen la confianza cero

Un enfoque de confianza cero no debería limitarse a tu propia organización. También debe extenderse a todo el ecosistema de la cadena de suministro. Por esta razón, es fundamental elegir proveedores que prioricen una arquitectura de confianza cero tanto como tú.

Si estás considerando soluciones de nube o nube híbrida, ten en cuenta los factores de confianza cero en las operaciones del proveedor de tecnología y el diseño del producto. Por defecto, los fabricantes deben considerar insegura la red del data center e implementar protocolos que soporten una estrategia de confianza cero.

LISTA DE VERIFICACIÓN

Por ejemplo, los fabricantes pueden ofrecer una amplia microsegmentación de los recursos junto con controles de seguridad granulares y autenticación continua. Esto significa separar las cargas de trabajo de la red en segmentos más pequeños para supervisar minuciosamente el tráfico en cada segmento y restringir la propagación de amenazas laterales.

Otro factor que tu proveedor puede tener en cuenta es garantizar que la información se distribuye a través de repositorios independientes y aislados. Esto elimina los riesgos de ataques a un repositorio central de datos. Todos los datos que se transmiten y reciben pueden estar totalmente encriptados y firmados digitalmente para que el servicio en la nube sólo tenga acceso a los datos mínimos necesarios para realizar esa tarea.

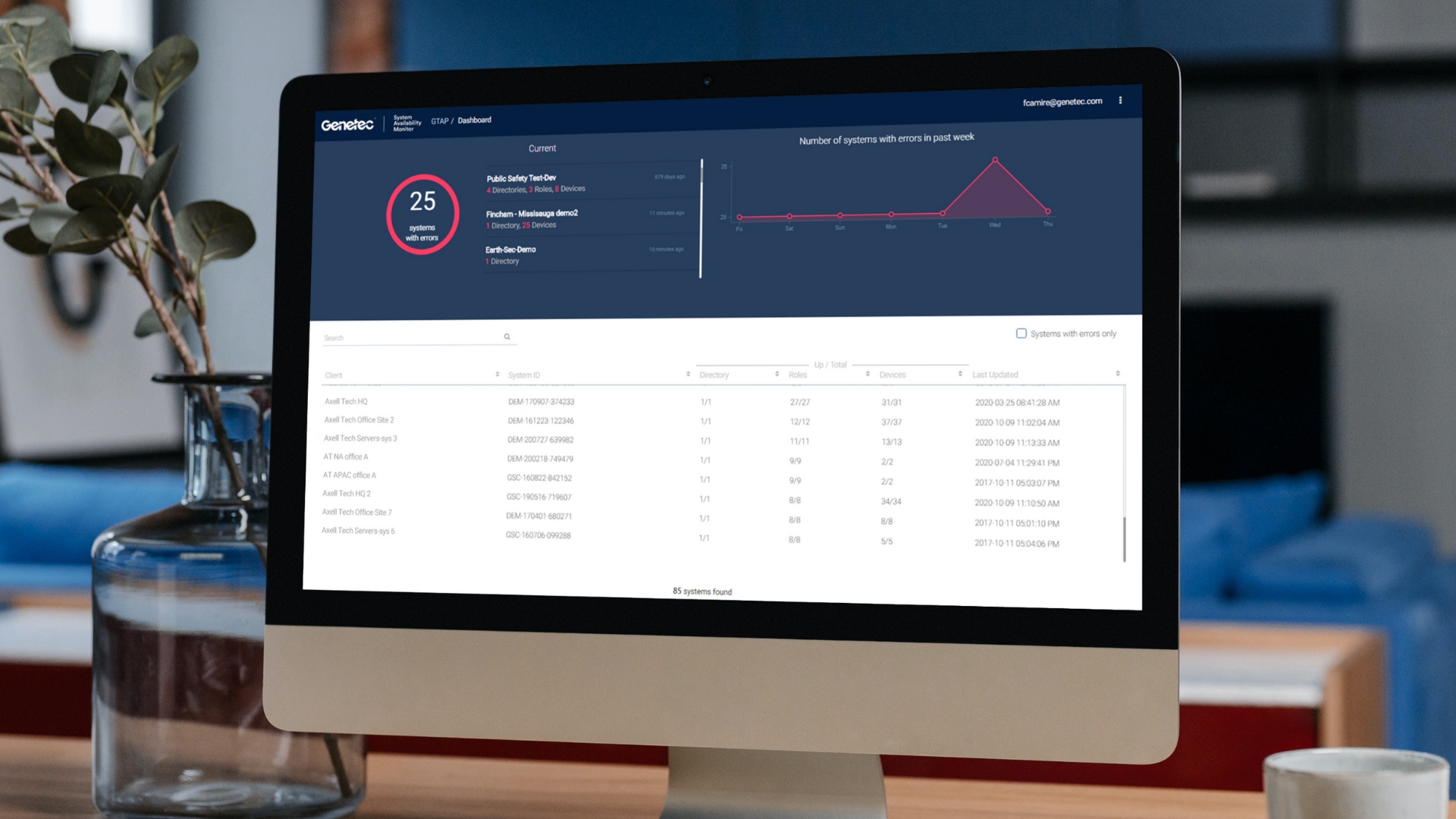

Una solución en la nube puede incluir monitoreo del estado de salud, que te alerta automáticamente de las vulnerabilidades a medida que aparecen. Esto puede incluir widgets de ciberseguridad que proporcionen recomendaciones específicas para mejorar tu postura de ciberseguridad.

La diligencia apropiada también puede incluir el examen de las normas de cumplimiento y las certificaciones del fabricante. Para esto, debes comprobar si sus prácticas y soluciones han sido validadas por auditorías de terceros y asociaciones de conformidad acreditadas. Todo esto contribuye a asegurar que la confianza está garantizada y se reevalúa continuamente, un principio básico de la confianza cero.