Comment maintenir une stratégie de cybersécurité robuste

Saviez-vous qu'à l'échelle internationale, les dommages causés par la cybercriminalité devraient coûter 10.5 milliards de dollars par an d’ici 2025 ?

Saviez-vous qu'à l'échelle internationale, les dommages causés par la cybercriminalité devraient coûter 10.5 milliards de dollars par an d’ici 2025 ?

C’est exponentiellement plus que les dommages causés par les catastrophes naturelles en un an, et plus rentable que le commerce de toutes les principales drogues illicites combinées dans le monde, selon le Cisco/Cybersecurity Ventures 2019 Cybersecurity Almanac.

Pour vous défendre contre les cyberattaques, nous avons partagé avec vous 10 bonnes pratiques de cybersécurité dans notre dernière publication. Nous allons à présent vous présenter quelques outils et ressources importants que vous pouvez utiliser pour préserver une stratégie de cybersécurité solide.

Travailler avec des outils d'automatisation intégrés

La cybersécurité n'est que l'un des nombreux défis que vous devez relever chaque jour. Vous pouvez simplifier vos opérations en optant pour des solutions qui vous aident à automatiserla maintenance et la surveillance de vos systèmes, afin de garder une longueur d'avance sur les vulnérabilités potentielles.

Au lieu de prendre des risques avec des auto-évaluations potentiellement erronées et incomplètes, une plateforme de sécurité conçue pour la cybersécurité peut vous faire gagner du temps et alléger vos préoccupations en vous informant de ce qui se passe et en vous recommandant des approches pour appliquer les bonnes pratiques du secteur. Par exemple, voici quelques fonctionnalités que nous avons développées et partagées avec nos clients :

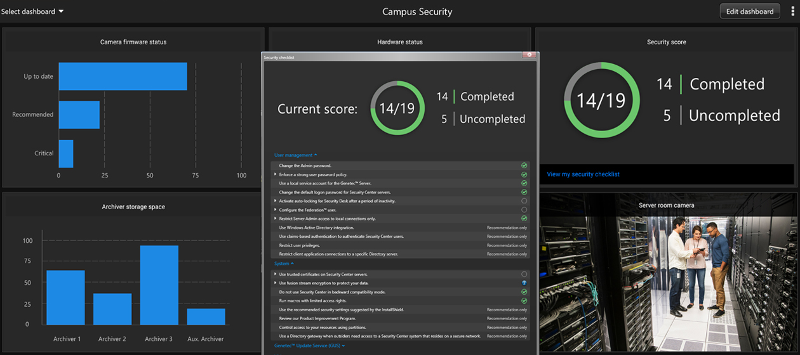

Le Moniteur de disponibilité du système (SAM) fonctionne de façon invisible en arrière-plan : il surveille l'état et la santé de chaque composant au sein de votre système. Concrètement, dès qu'une caméra est hors ligne, SAM vous en informe.

Le Service de mise à jour Genetec (GUS) vous avertit de toutes les nouvelles mises à jour. De cette façon, en cas de publication de nouvelles fonctionnalités ou de correctifs, vous pouvez télécharger automatiquement les mises à jour en arrière-plan et les installer à un horaire prédéfini ou lorsque vous avez le temps.

Le nouveau widget Security Score assure automatiquement le suivi de la sécurité de votre système en temps réel et fournit une évaluation claire de votre position. Il propose des directives puis vérifie la conformité des différents éléments de votre système. Toutes les informations sont disponibles sur une seule page, vous permettant ainsi de savoir exactement ce que vous devez faire pour améliorer votre score.

Considérez les avantages des solutions cloud

Les principaux services cloud intègrent de nombre des mécanismes de sécurité décrits ci-dessus et vont même plus loin. Par exemple, les fournisseurs de services cloud se chargent de la gestion des mises à jour du système et des correctifs. Par conséquent, vous utiliserez toujours les dernières versions de vos logiciels, exemptes de vulnérabilités connues.

Les meilleurs fournisseurs de services cloud assument également la responsabilité des risques et investissent des fonds et des ressources considérables pour renforcer leur sécurité. Ils déploient des équipes globales de réponse aux incidents qui travaillent sans relâche pour limiter les cybermenaces. Ils intègrent des exigences de sécurité obligatoires dans chaque phase du développement de la plateforme et maintiennent des niveaux de sécurité sans précédent dans leurs data centers.

En résumé, lorsque vous choisissez des services cloud, vous externalisez une grande partie des risques et des coûts associés à une bonne stratégie de cybersécurité.

Consultez les guides de vos fournisseurs en matière de renforcement de la sécurité

Il peut être difficile de suivre toutes les mesures de cybersécurité qui sont à votre disposition. C'est pour cette raison que les grands fournisseurs de solutions de sécurité proposent à leurs clients des guides de renforcement.

Ces guides fournissent des recommandations spécifiques sur la sécurité de votre système. Non seulement ils sensibilisent les utilisateurs à l'univers des menaces, mais ils informent également les clients des fonctions de sécurité basiques et avancées qui minimisent les vulnérabilités et protègent les systèmes.

Choisissez un fournisseur digne de confiance

Le maintien d'une bonne stratégie de cybersécurité est un processus continu, auquel vous n'avez pas à vous attaquer seul. Dans un prochain article, nous partagerons certains aspects importants à prendre en compte pour choisir un fournisseur avec lequel vous pourrez travailler en toute confiance.