Produit

Comment les opérateurs peuvent accélérer les enquêtes grâce à la recherche intelligente

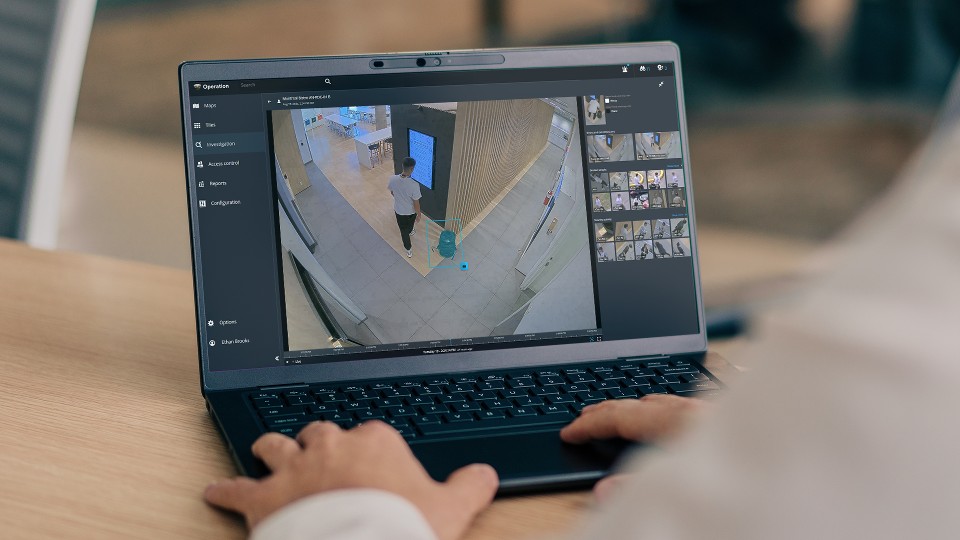

Trouvez rapidement des preuves grâce aux fonctions de recherche intelligente de votre système de gestion vidéo (VMS). Découvrez comment les outils de vidéosurveillance contribuent à améliorer la réponse aux incidents et à réduire la surcharge des opérateurs.

11 décembre 2025

Explorez les sujets de sécurité

Approfondissez vos connaissances sur des sujets importants en matière de sécurité physique

Cybersécurité

Tout ce que vous devez savoir sur la cybersécurité

Vidéosurveillance

Votre guide complet de la vidéosurveillance et du VMS