Stratégies de confiance zéro pour le secteur de la sécurité physique

Plongez dans l’univers de la sécurité « Zero Trust » et découvrez comment renforcer vos déploiements de sécurité physique avec ces bonnes pratiques.

L’enquête sur l’État de l’adoption 2024 a révélé que 63 % des organisations dans le monde ont mis en œuvre, en tout ou en partie, une stratégie de confiance zéro. Et plus de la moitié d’entre elles le font parce que c’est désormais considéré comme une pratique à suivre dans le secteur. Mais que signifie exactement « Confiance zéro » ? Comment fonctionne la sécurité confiance zéro ?

Poursuivez votre lecture pour en savoir plus sur l’approche de la sécurité fondée sur la confiance zéro et sur la manière de choisir les fournisseurs technologiques qui répondent à ces objectifs.

GUIDE

Pourquoi la confiance zéro est-elle nécessaire aujourd’hui ?

La plupart des équipes chargées des technologies de l’information (TI) et des opérations de sécurité (SecOps) vous diront que les anciens modèles de sécurité réseau, fondés sur l’idée que « l’intérieur est synonyme de confiance », ne fonctionnent plus.

Ces dernières années, nombreux sont ceux qui ont appris cette leçon à leurs dépens. La mise en place d’une barrière numérique autour des actifs ne tient plus la route dans un environnement moderne. En effet, les acteurs malveillants trouvent inévitablement de nouveaux moyens sophistiqués de passer outre les défenses périmétriques.

Les menaces internes deviennent également un problème majeur. Dans le rapport sur la convergence de l’informatique et de la sécurité, 31 % des utilisateurs finaux ont indiqué que leur organisation avait été ciblée par des cybercriminels l’année dernière.

Au cours des dernières années, le travail à distance, l’informatique dans le cloud et les terminaux nécessitant un accès aux applications depuis l’extérieur des réseaux d’entreprise ont connu une forte expansion. La vérité est qu’il n’existe plus de périmètres réseau clairement définis dans notre monde numérique interconnecté. Pour toutes ces raisons, les stratégies de confiance zéro s’imposent comme la solution privilégiée pour tenter de minimiser les cyber-risques.

Qu’est-ce que la confiance zéro ?

La confiance zéro, que l’on appelle également « sécurité Zero Trust » et « architecture Zero Trust », est un cadre de sécurité fondé sur le principe de ne jamais faire confiance et de toujours vérifier. Cette approche implique que les appareils et les personnes, qu’ils se trouvent ou non à l’intérieur du réseau de l’entreprise, ne doivent jamais être considérés comme dignes de confiance par défaut.

Au contraire, la confiance est évaluée et vérifiée à chaque transaction. Chaque interaction doit être authentifiée, autorisée et validée avant de pouvoir accéder aux applications et aux données du réseau. Elle repose généralement sur un mélange d’identité et d’autres attributs tels que la géolocalisation, l’heure et la date, ainsi que d’autres éléments pertinents liés à la sécurité.

Même après vérification d’un appareil ou d’une personne, l’accès n’est accordé qu’à une ressource particulière. La mise en œuvre d’un accès limité ou d’un accès juste suffisant est un principe fondamental de l’architecture Zero Trust. Elle permet de minimiser en outre les mouvements latéraux est-ouest à travers le réseau grâce à la segmentation des ressources.

Avec une stratégie de confiance zéro, une vérification continue est également indispensable. Ainsi, en cas de modification de certains attributs de l’appareil ou de la personne, l’accès peut être révoqué immédiatement.

Quels sont les principaux piliers de la sécurité Zero Trust ?

Vous vous demandez comment concevoir et déployer une architecture Zero Trust ? Mettez en place ces sept piliers fondamentaux pour instaurer la confiance zéro au sein de votre organisation :

Identité de l’utilisateur |

Vérifiez et validez l’identité et les attributs des utilisateurs avant de leur accorder l’accès aux applications ou aux ressources. Limitez l’accès des utilisateurs aux seules données et ressources dont ils ont besoin pour faire leur travail, conformément aux politiques d’accès. Pour ce faire, il faut généralement utiliser des outils de sécurité tels que des systèmes de gestion des identités et des accès (IAM) ainsi que plusieurs formes d’authentification et d’autorisation.

Appareil |

Identifiez, validez et autorisez tout appareil qui tente de se connecter aux ressources de l’entreprise afin de garantir la confiance. Limitez l’accès aux données pour chaque appareil si nécessaire. Tenez à jour les inventaires de tous les terminaux autorisés et assurez-vous que tous les terminaux respectent pleinement les bonnes pratiques en matière de cybersécurité avant la mise en œuvre.

Application et charge de travail |

Partez du principe que l’ensemble des applications, des processus numériques et des autres ressources informatiques ne sont pas intrinsèquement fiables. Envisagez l’autorisation dynamique et la validation continue pour renforcer toutes les charges de travail. Mettez en place des mesures de cybersécurité solides et complètes afin de repérer les altérations, les comportements inhabituels ou les accès non autorisés dans les charges de travail et les applications.

Données |

Catégorisez les données et appliquez des politiques de contrôle d’accès et des mesures de sécurité ciblées pour vous prémunir des violations de données. Protégez les données en transit, en cours d’utilisation et au repos à l’aide de couches de chiffrement et d’autorisation. Sélectionnez soigneusement les emplacements de stockage des centres de données et surveillez en permanence le traitement des données afin de détecter les activités inhabituelles ou les fuites de données.

Environnement réseau |

Mettez en place une microsegmentation pour limiter la propagation des menaces. Diviser les réseaux en segments plus petits, conteneurisés, qui peuvent être étroitement contrôlés et surveillés à l’aide de mesures et de politiques de sécurité granulaires. Isolez les ressources sensibles afin de minimiser les risques d’accès non autorisé.

Automatisation et orchestration |

Centralisez la gestion et garantissez la mise en œuvre de la stratégie de confiance zéro dans l’ensemble de l’organisation. Optez pour l’automatisation afin de valider et d’assurer que toutes les politiques de sécurité sont configurées et respectées de manière homogène sur le LAN, le WAN, le WAN sans fil, et dans tous les centres de données. Assurez-vous que tous les utilisateurs, appareils et applications sont soumis aux mêmes contrôles.

Visibilité et analyse |

Assurez-vous que tous les processus de sécurité Zero Trust, qu’il s’agisse de microsegmentation, d’autorisation, de chiffrement, de charges de travail applicatives ou de traitement des données, sont surveillés et gérés en continu. Les outils intelligents et les fonctionnalités d’analyse permettent d’automatiser la détection des menaces, d’améliorer la visibilité à l’échelle de l’entreprise et de recevoir des notifications en temps réel afin d’atténuer les risques plus rapidement.

BLOG

L’importance de choisir des partenaires qui adoptent la confiance zéro

L’approche « Zero Trust » ne doit pas se limiter à votre propre organisation. Elle doit également s’étendre à l’ensemble de l’écosystème de votre chaîne d’approvisionnement. Il est donc essentiel de choisir des fournisseurs qui accordent autant d’importance que vous à une architecture Zero Trust.

Si vous envisagez des solutions cloud ou cloud hybride, n’oubliez pas d’évaluer l’importance que les fournisseurs technologiques accordent à la confiance zéro dans leurs opérations et la conception de leurs produits. Par défaut, les fournisseurs doivent considérer que le réseau du centre de données n’est pas sûr et mettre en œuvre des protocoles qui viennent appuyer la stratégie de confiance zéro.

LISTE DE CONTRÔLE

Par exemple, les fournisseurs peuvent proposer une microsegmentation poussée des ressources ainsi que des contrôles de sécurité granulaires et une authentification continue. En d’autres termes, il s’agit de séparer les charges de travail du réseau en segments plus petits afin de contrôler minutieusement le trafic sur chaque segment et de limiter la propagation latérale des menaces.

Un autre point que votre fournisseur peut prendre en compte est de veiller à ce que les informations soient réparties dans des référentiels indépendants et cloisonnés. Cela permet d’éliminer les risques d’attaques contre un référentiel central de données. Toutes les données transmises et reçues peuvent être entièrement chiffrées et signées numériquement, de sorte que le service cloud n’ait accès qu’aux données minimales nécessaires à l’exécution de la tâche.

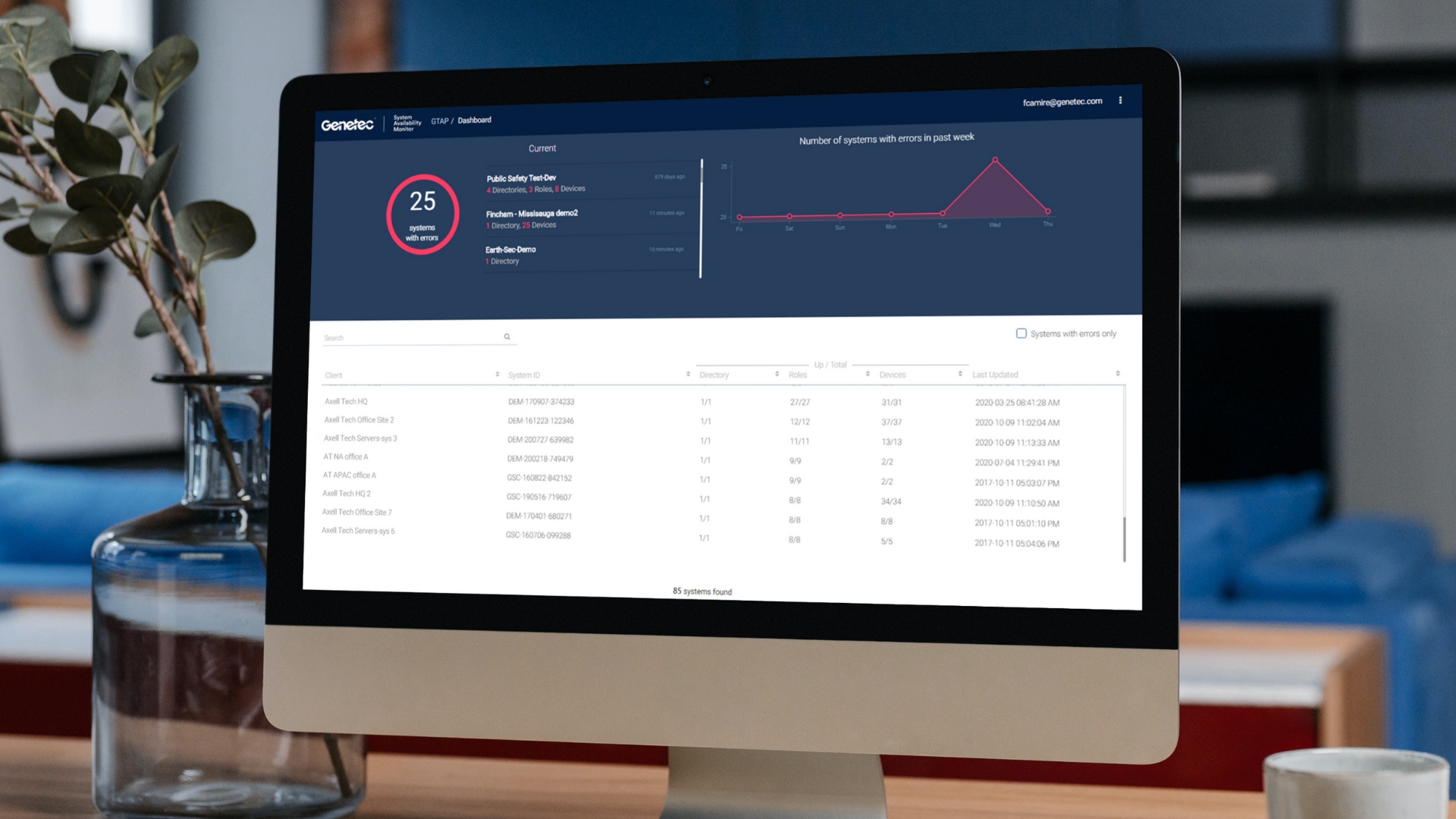

Une solution cloud peut être dotée d’outils de surveillance de l’état de santé, vous alertant automatiquement des nouvelles vulnérabilités. Il peut s’agir de widgets de cybersécurité qui offrent des recommandations précises pour améliorer votre posture en matière de cybersécurité.

Il est également important de vérifier les normes de conformité et les certifications du fournisseur lors de votre processus d’évaluation. Il s’agit de vérifier si leurs pratiques et solutions ont été validées par des audits de tiers et par des associations de conformité accréditées. Tout cela contribue à garantir que la confiance est garantie et constamment réévaluée : un principe fondamental de la confiance zéro.