2024年の導入状況調査 (EN)によると、世界の組織の63%がゼロトラスト戦略を完全または部分的に実装していることがわかりました。半数以上の企業がゼロトラスト戦略を導入しているのは、これが業界のベストプラクティスと考えられているためです。では、ゼロトラストとは何でしょうか。ゼロトラストセキュリティはどのように機能するのでしょうか。

セキュリティにおけるゼロトラストアプローチと、それを実現するためのテクノロジーベンダーの選択方法について詳しくは、以下をご覧ください。

ガイド

ゼロトラストが必要な理由

情報技術 (IT) 部門やセキュリティ運用 (SecOps) 担当者の多くは、「社内は信頼できる」という前提で構築された従来のネットワークセキュリティモデルは、もはや通用しないと考えています。

過去数年で、多くの組織はこの現実を痛感してきました。資産の周囲にデジタルの障壁を設けても、現代の環境ではそれだけでは不十分です。攻撃者が高度な手法を用いて、境界防御を突破してしまうからです。

インサイダーの脅威も大きな問題になりつつあります。ITとセキュリティの融合に関するレポート (EN)によると、フィジカルセキュリティ専門家の31%が、昨年、組織がサイバー犯罪者のターゲットにされたと回答しています。

近年、リモートワークやクラウドコンピューティングが普及し、企業ネットワーク外からアプリケーションにアクセスするエンドポイントデバイスが急増しています。その結果、今日のデジタル社会では、組織のネットワーク境界が明確に定義できなくなっています。これらの要因から、サイバーリスクを軽減する方法としてゼロトラスト戦略が注目を集めています。

ゼロトラストとは

ゼロトラストは、ゼロトラストセキュリティやゼロトラストアーキテクチャとも呼ばれ、「誰も信頼せずに常に検証する」という原則に基づいて構築されたセキュリティフレームワークです。つまり、企業ネットワーク内外を問わず、デフォルトであらゆるデバイスやユーザーを信頼できない存在と見なし、

トランザクションごとに信頼を評価および検証します。すべてのやり取りは認証、承認、検証が行われた後にネットワークアプリケーションやデータへのアクセスが許可されます。このプロセスは、通常、IDや地理的位置、日時、その他の関連するセキュリティ属性の組み合わせによって規定されます。

検証済みのデバイスやユーザーであっても、アクセスは特定のリソースに対してのみ許可されます。ユーザーのアクセスを制限したり、必要最低限のアクセス権を適用したりすることは、ゼロトラストアーキテクチャの基本原則です。さらに、リソースのセグメンテーションを利用して、ネットワーク全体への水平移動を最小限に抑えます。

ゼロトラスト戦略 (EN)では、継続的な検証が必須です。これにより、特定のデバイスや個人ユーザーの属性に変更があった場合に、アクセス権限を即座に取り消すことができます。

ゼロトラストセキュリティの中核とは

ゼロトラストアーキテクチャを設計・展開する方法をお探しですか ? 組織内でゼロトラストを実装するには、次の7つの柱に従います。

ユーザーの身元検証 |

ユーザーの身元と属性を確認・検証した後、アプリケーションやリソースへのアクセスを許可します。アクセスポリシーに基づき、ユーザーがアクセスできる範囲は業務の遂行に必要な特定のデータとリソースに制限されます。これには通常、本人確認およびアクセス管理システム (IAM) およびさまざまな形式の認証および認可が使用されます。

デバイス |

企業リソースに接続を試みるデバイスを識別、検証、認証し、信頼できるデバイスかどうかを確認します。必要に応じて、各デバイスへのデータアクセスを制限します。また、すべての承認済みエンドポイントデバイスのインベントリを常に更新し、実装前にすべてのデバイスがサイバーセキュリティのベストプラクティスを遵守していることを確認します。

アプリケーションとワークロード |

すべてのアプリケーション、デジタルプロセス、その他のITリソースに対する暗黙の信頼を排除します。動的なアクセス権限の付与と継続的な検証を行い、すべてのワークロードを保護します。堅牢なサイバーセキュリティ対策を適用して、ワークロードとアプリケーション全体の改ざん、異常な動作、不正アクセスを検知します。

データ |

データを分類し、対象を絞ったアクセスコントロールポリシーとセキュリティ対策を適用して、データ侵害を防ぎます。暗号化と認証の保護層を利用し、転送中、使用中、保管中のデータを守ります。 データセンターのストレージ場所を慎重に選び、継続的にデータ処理を監視して、異常なアクティビティやデータ漏洩を検知します。

ネットワーク環境 |

マイクロセグメンテーションを実装して、脅威の拡散を防止します。よりきめ細かなセキュリティ対策とポリシーを用いて、厳重に制御および監視できる小さくコンテナ化されたセグメントにネットワークを分割します。機密性の高いリソースを隔離し、不正アクセスのリスクを最小限に抑えます。

自動化とオーケストレーション |

組織のゼロトラスト戦略全体を一元管理および施行します。自動化を検討し、LAN、WAN、ワイヤレスWAN、データセンター全体に適用されるセキュリティポリシーが同じ方法で設定および維持されていることを検証します。また、すべてのユーザー、デバイス、アプリケーションに同じ制御が適用されるようにします。

可視化と分析 |

マイクロセグメンテーション、認証、暗号化、アプリケーションワークロード、データ処理など、ゼロトラストセキュリティのすべてのプロセスが継続的に監視および管理されていることを確認します。脅威の検出を自動化し、企業全体の可視性を高めるために、リアルタイムで通知を送信しリスクを迅速に軽減するインテリジェントツールと分析を使用します。

ブログ

ゼロトラストを実装するパートナーを選択することの重要性

ゼロトラストのアプローチは、自社の組織に限定されず、サプライチェーン全体に拡張する必要があります。そのため、顧客と同様にゼロトラストアーキテクチャを最優先に考えるプロバイダを選択することが重要です。

クラウドまたはハイブリッドクラウドのソリューションを検討している場合は、ゼロトラストがテクノロジーベンダーの運用や製品設計に与える影響を考慮してください。ベンダーは、データセンターネットワークを安全なものとは見なさず、ゼロトラスト戦略をサポートするプロトコルを実装する必要があります。

チェックリスト

例えば、ベンダーは、詳細なセキュリティ制御や継続的な認証に加え、リソース全体にわたる広範なマイクロセグメンテーションを提供できます。 これにより、ネットワークワークロードをさらに細かいセグメントに分割し、各セグメントのトラフィックを慎重に監視することで、脅威の拡散を防ぐことができます。

ベンダーが考慮すべきもう1つの要素は、情報をサイロ化された独立したリポジトリに分散させることです (EN) 。これにより、中央データリポジトリへの攻撃リスクを削減できます。送受信されるすべてのデータは完全に暗号化され、デジタル署名されるため、クラウドサービスがアクセスできるのはタスクの実行に必要な最小限のデータにのみになります。

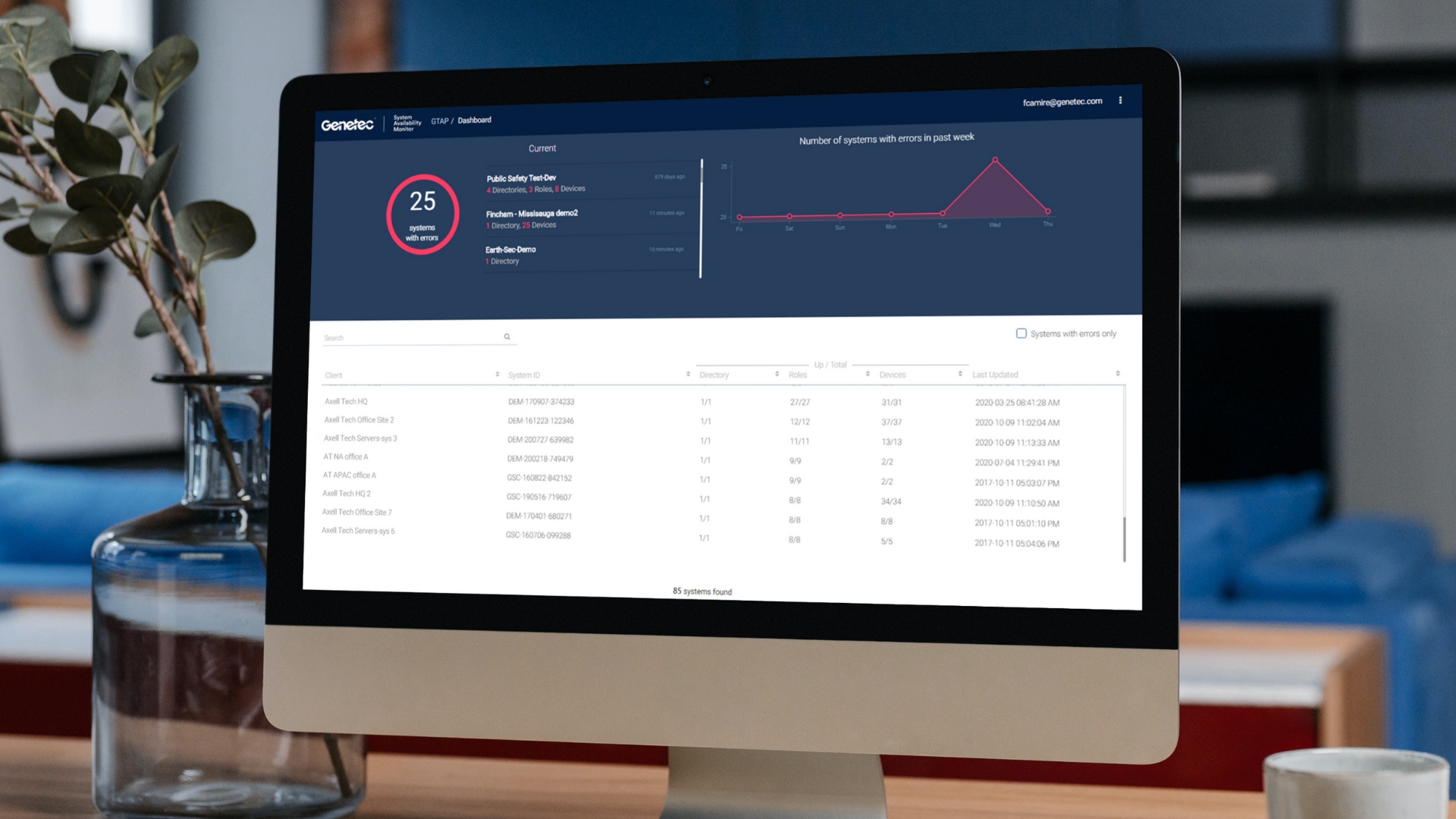

クラウドソリューションには健全性モニタリングツールが組み込まれており、脆弱性を検知すると自動的に警告が発せられます。これには、サイバーセキュリティ体制の強化に必要な具体的な推奨事項を提供するサイバーセキュリティウィジェットが含まれます。

また、デューデリジェンスには、ベンダーのコンプライアンス基準と証明書 (EN)の審査も含まれます。自社のプラクティスとソリューションが第三者の監査機関および認定を受けたコンプライアンス協会によって検証されているかを確認します。これらすべてを実行することで、信頼を保証し、その信頼性を継続的に再評価できます。これはゼロトラストの基本原則です。